Columna de Informática - Yo no fui

Índice

- 1. Datos de la Columna

- 2. Columna 56: Personas: Tim Berners-Lee

- 3. Columna 55: Personas: Aaron Swartz

- 4. Columna 52: Personas: OpenAI

- 5. Columna 51: OpenID

- 6. Columna 50: Segundo factor - One-time Passwords

- 7. Columna 49: Contraseñas y autenticación

- 8. Columna 48: Realidad Amentada, Realidad Virtual y Metaverso

- 9. Columna 47: ¿Qué es Phishing?

- 10. Columna 46: IA Generativas o LLM

- 11. Columna 45: Charlemos de la Guía Ema (no terminado)

- 12. Columna 44: Identidad Digital

- 13. Columna 43: Mac

- 14. Columna 42: Windows

- 15. Columna 41: Linux y Windows

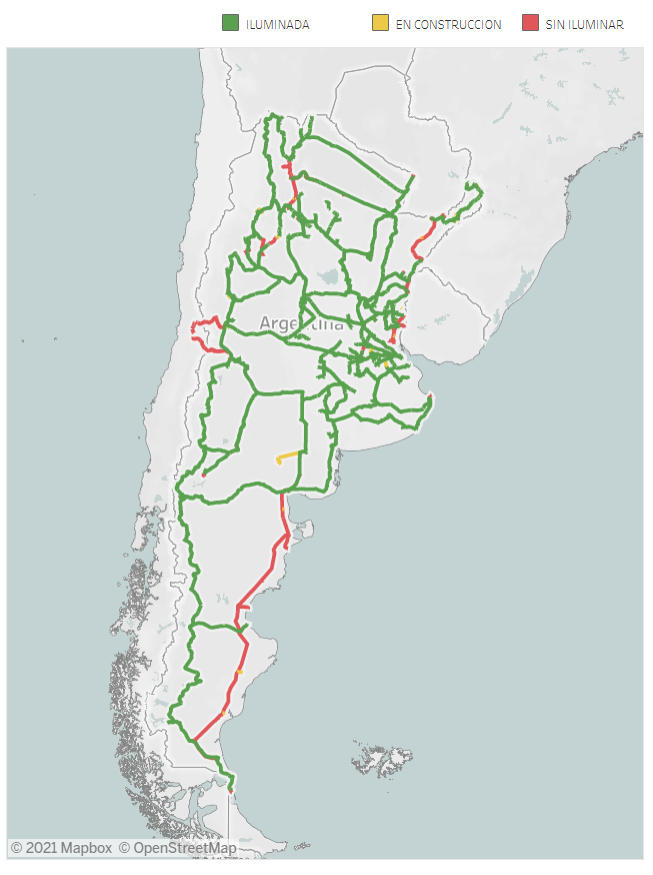

- 16. Columna 40: ¿Qué es un Sistema Operativo?

- 17. Columna 39: Meshtastic

- 18. Columna 38: Backups

- 19. Columna 37: Seguridad Informática

- 20. Columna 36: Redes sociales libres

- 21. Columna 35: Criptomonedas y algo más

- 22. Columna 34: Deepseek

- 23. Columna 33: Pac-Man

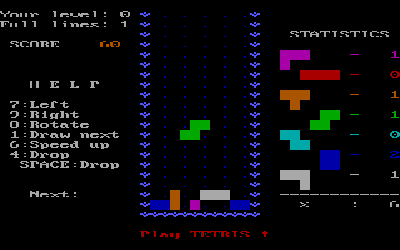

- 24. Columna 32: Tetris (2da parte)

- 25. Columna 31: Tetris

- 26. Columna 30: Visita Verónica Dahl: IA inferencial generativa vs. IA basadas en big data

- 27. Columna 29: Más mitos de la informática

- 28. Columna 28: Gobernanza informática y mitos de la informática

- 29. Columna 27: Charlemos de informática

- 30. Columna 26: Firmas Digitales

- 31. Columna 25: IA y entrevista de Beatriz

- 32. Columna 24: Obsolescencia programada

- 33. Columna 23: Reconocimiento facial

- 34. Columna 22: ¿Qué es la nube? (cont.)

- 35. Columna 21: ¿Qué es la nube?

- 36. Columna 20: ¿Qué son los anti-virus?

- 37. Columna 19: ¿Qué son los virus?

- 38. Columna 18: ¿Qué es la dark net y la dark Web?

- 39. Columna 17: ¿Qué es el hacking?

- 40. Columna 16: ¿Qué es el Software Libre?

- 41. Columna 15: ¿Qué son las redes sociales?

- 42. Columna 14: ¿Qué es el Digital Cloning y el DeepFake?

- 43. Columna 13: ¿Qué es la minería de datos?

- 44. Columna 12: ¿Qué es la Web?

- 45. Columna 11: ¿Qué es Internet?

- 46. Columna 10: ¿Qué es el voto electrónico? Parte 2

- 47. Columna 9: ¿Qué es el voto electrónico?

- 48. Columna 8: ¿Qué es el blockchain?

- 49. Columna 7: ¿Qué es la soberanía tecnológica? (¿y por qué es importante?)

- 50. Columna 6: Manuel Sadosky, «IBM go home» y más - 2da parte

- 51. Columna 5: ¿Quién fue Manuel Sadosky?

- 52. Columna 4: ¿Qué es el filtro burbuja?

- 53. Columna 3: ¿Qué es un algoritmo?

- 54. Columna 2: ¿Quién fue Alan Turing?

- 55. Columna 1: ¿Quién fue Ada Lovelace?

- 56. Consideraciones en el desarrollo del documento

- 57. Licencia de esta obra

- 58. Código fuente

Control Y es una columna que se emite cada dos viernes a las 15:00 por Radio Universidad CALF (FM 103.7) de Neuquén. Parte del Proyecto de Extensión «FaIComm: Charlando Sobre Informática», de la Facultad de Informática, Universidad Nacional del Comahue.

En esta página se encuentran los guiones y la bibliografía utilizada en la columna. También, puede encontrar los recortes y la fecha de emisión para volver a escucharlas por RadioCut.

⚠️ Las columnas están ordenadas de manera inversa: la más reciente primero.

Está página se encuentra disponible en los siguientes formatos:

- HTML:

- Org-mode:

- RSS para agregadores (p. ej.: la App CapyReader):

![Validate my RSS feed [Valid RSS]](valid-rss-rogers.png)

1. Datos de la Columna

- Título

- Columna infogrmática de Yo no fui.

- Sinopsis

- Aprender qué es la informática y los conceptos necesarios para entender el día a día de lo que sucede alrededor de la computadora. Explicaciones de hechos pasados y presentes relevantes para comprender lo que sucede a nuestro alrededor.

- Tema

- Informática

- Recorte

- Conocimiento general de la informática

- Enfoque

- Conceptos y curiosidades de la informática. Explicaciones de noticias actuales del tema.

- Audiencia

- Mayores de ~12 años, con conocimiento mínimo de la informática.

- Identidad Sonora

- Alegre, amena.

- Género

- Columna narrativa. Debates o entrevistas cortas.

- Formato

- Debate de 20’.

- Estructura

- Columna con introducción, desarrollo y conclusión.

- Introducción motivada por una pregunta disparadora (P. ej. ¿qué es un algoritmo?)

- Desarrollo con posible intervención de la personas presentes en el piso.

- Conclusión que ofrezca una pregunta o moraleja para el público.

- Alojamiento

- Vivo por radio Universidad CALF 103.7 Mhz (FM). Internet como recorte de la columna.

- Distribución

- Radio en vivo. Es posible distribuir por Spotify, RadioCut, página Web personal, open.audio u otra plataforma Funkwhale. Posiblemente, redes sociales (Mastodon y privativas).

- Identidad gráfica

- -

- Licencia

- Creative Commons + Reconocimiento + Compartir Igual 4.0 Internacional (CC-by-SA): http://creativecommons.org/licenses/by-sa/4.0/ Ante modificaciones, se debe especificar la obra original y sus autores.

2. Columna 56: Personas: Tim Berners-Lee

Figura 1: Sir Tim Berners-Lee con Jude Kelly.

- Nació en 1955.

- Familia

- Sus padres trabajaron en la Ferranti Mark 1. Clementina (1961-1971), nuestra primer computadora, es una Ferranti Mercury, sucesora de esta.

- Su hermano Mike Berners-Lee es un investigador y escritor acerca de la huella de carbono. Escribió varios libros «No hay planeta B», «un clima de verdad», etc.

- Participó en el libro «El libro del clima» editado por Greta Thunberg. ¿Tienen ese libro?

- Estudios

- Estudió Queen’s College Oxford

- Aprendió electrónica con modelado de trenes. En el 76’ comenzo sus estudios en física.

- Es profesor emérito del MIT y investigador en la universidad de Oxford.

- Investigación y trabajo / Inicio de la Web

- Trabajó en para el CERN (Counseil Européen pour la Recherche Nucléaire, conocido hoy como Organización Europea para la Investigación Nuclear, donde está el acelerador de partículas) en junio de 1980.

- Propuso un proyecto de hipertexto, para comunicar los artículos e informes entre investigadores.

- Hipertexto: básicamente es texto con enlaces que se pueda hacer clic.

- Presentó un prototipo: ENQUIRE.

- En 1989, el nodo más grande de Internet de Europa estaba en el CERN, esto mejoró la posibilidad de unir la idea con Internet. La propuesta fue aceptada por su jefe y Tim desarrolló:

- el primer explorador Web: WorldWideWeb era un editor y lector.

- el primer servidor Web: CERN httpd.

- el primer sitio Web el 20 de diciembre de 1990 (ver blog, donde aún se puede visitar y ver capturas del primer explorador Web).

- Trabajó en para el CERN (Counseil Européen pour la Recherche Nucléaire, conocido hoy como Organización Europea para la Investigación Nuclear, donde está el acelerador de partículas) en junio de 1980.

En 1994 funda la W3C (World Wide Web Consortium) en el MIT. Publicó su idea, sin es patentes ni costos, y similarmente es una política que sigue la W3C: los estándares son libres y sin costos. Esto motiva a la expansión de la WWW.

Por ejemplo: en su momento, la WWW no poseía videos, por lo que hubo que ampliar el estándar del HTML para incluir videos y audios. Similarmente, para dar soporte a otras características y formatos, se generan grupos que discuten y debaten un estándar para que todas las empresas y exploradores Web estén de acuerdo.

- En el 2001 trabaja en la Web Semántica, una «evolución» de la Web actual (y no es la Web 3.0).

- Se pronuncia a favor de la neutralidad de la red.

- Sin embargo, luego de un tiempo neutral, se pronuncia en contra del movimiento anti-Digital Right Management promovido por la Electronic Frontier Foundation, la campaña Defective by Design y la Free Software Foundation.

- Reconocimientos.

- En el 2004 fue nombrado Knight por la Reina Elizabeth II.

- En el 2007 fue incluido en la Órden de Mérito. Órden que solo se permite a 24 personas con vida.

- En el 2016 recibió el ACM Turings Award por al invención de la WWW.

2.1. Más información

- Página personal de Tim Berners-Lee: https://www.w3.org/People/Berners-Lee/

Una pequeña historia de la World Wide Web: https://www.w3.org/History.html

Una línea de tiempo de la historia de la WWW.

2.2. Recursos

Obtenida desde Wikimedia commons bajo la licencia Creative Commons Atribución 2.0 Genérica. Ver en Wikimedia Commons.

Obtenida desde Wikimedia commons bajo la licencia Creative Commons Atribución 2.0 Genérica. Ver en Wikimedia Commons.

3. Columna 55: Personas: Aaron Swartz

Figura 2: Aaron Swartz en Occupy Wall Street, 18 de enero del 2012

- Nació en 1986.

- Sus padre fundó una compañía de software, y Aaron desde chico se interesó por la computación, la programación y el Internet.

Participó del Working Group que definió el RSS 1.0 (RDF Site Summary o Really Simple Syndication).

https://web.resource.org/rss/1.0/

https://web.resource.org/rss/1.0/spec

- Es un protocolo que permite acceder a las noticias o actualizaciones de una página o sistema.

- Participó de la creación de la fundación Creative Commons.

- Creative Commons es una organización para el acceso a obras de conocimiento y cultura. Elaboró un conjunto de licencias para obras artísticas que aboga y permite compartir las obras.

- En 2004, estudió en Standford University. Dejó la universidad después de un año.

- En el 2010 se trabajó de investigadot invitado (research fellow) en la Universidad de Harvard.

- Ayudó en el diseño de Markdown junto a John Gruber.

- Es un lenguaje de marcado para poner negrita, cursiva, subrayado. Se utiliza en las redes sociales y varios sistemas.

- Solicitó a Y Combinator (¿les suena?) fondos para crear un proyecto que consistía en manejador de contenidos de tipo Wiki, llamado Infogami.

- Luego trabajó en otro proyecto de Y Combinator llamado Reddit.

El software de Infogami fue utilizado para Open Library (de archive.org). Incluso, Aaron Swartz ayudó a coordinar un equipo para descargésta empresa imponía.

- Más tarde, Infogami y Reddit se unieron creando una nueva empresa. Por lo que Aaron Swartz se lo considera co-fundador de la plataforma Reddit.

- En 2008, Aaron Swartz descarga 2.7 millones de documentos almacenados en PACER (Public Access to Court Electronic Records). Estos documentos, requerían de una paga para accederlos, y los descargados por Aaron se donaron a Public.Resource.Org para ser accedidos gratuitamente. Llamó la atención del FBI, pero no se levantaron cargos ya que los documentos que descargó son en verdad públicos.

Participó en los comienzos de Wikipedia en el 2003. Colaboró en varios de sus artículos.

Se opuso al Stop Online Piracy Act (SOPA), un proyecto de ley que brinda al capacidades al estado para comabtir el tráfico de contenido con derechos de autor. Las críticas en contra de SOPA fueron que generaba incertidumbre en cuanto a su formulación y alcance. Por ejemplo, artistas que realizan covers o bibliotecas podrían ser acusadas, incluso todo un sitio Web podría bloquearse por la justicia solo por una única violación (un video o una obra).

Carta de la Library Copyright Alliance acerca de SOPA.

https://www.eff.org/issues/coica-internet-censorship-and-copyright-bill

- En el 2011 fue arrestado por descargar una gran cantidad de artículos científicos desde el JSTOR (una biblioteca digital) usando una computadora conectada a la red del MIT. JSTOR contenía artículos que no eran de acceso público o abierto. Este incidente pudo haber sido el causante de apurar la apertura de una gran cantidad de artículos.

Inicialmente fue acusado con cargos que fueron desestimados por considerarse una persecución federal. Luego de la acusación se amplió con posibles condenas de prisión y multas de 1 millón de dólares.

En ese momento (11 de enero del 2013), Aaron Swartz se suicidó con 26 años de edad.

Tim Berners-Lee (inventor de la WWW, HTML, URL y HTTP, la tecnología Web que utilizamos hoy en día) escribió:

Aaron is dead.

Wanderers in this crazy world, we have lost a mentor, a wise elder.

Hackers for right, we are one down, we have lost one of our own.

Nurtures, careers, listeners, feeders, parents all, we have lost a child.

Let us all weep.

Aaron ha muerto. Nómadas de este loco mundo, hemos perdido a un mentor, un viejo sabio. Hackers en busca de lo correcto, hemos perdido a uno de los nuestros. Cuidadores, escuchadores, padres todos, hemos perdido un hijo. Lloremos todos

https://lists.w3.org/Archives/Public/www-tag/2013Jan/0017.html

- Alexandra Elbakyan, creadora de Sci-Hub, es la referente hoy en día en cuanto al acceso abierto del material científico.

Hay un documental que habla de él: «The Internet’s own boy: the story of Aaron Swartz».

Enlace a la descripción del documental en IMDB

El 8 de noviembre de cada año (desde el 2013) se celebra en algunas partes del mundo el día de Aaron Swartz.

Preguntas:

- ¿Qué opina del acceso abierto a la información científica, documentación pública legal o de cualquier otra obra cultural o educativa?

- ¿Qué le parece la idea de tener una biblioteca en Internet?

- ¿Le parece que el Internet ofreció y ofrece un impacto positivo en la sociedad?

- ¿Cómo debería utilizarse el Internet para ello?

- ¿Qué sucede si no a todas las personas acceden a la misma información y conocimiento (a las mismas páginas Webs)?

3.1. Recursos

bajo la licencia Atribución-CompartirIgual 2.0 Genérica de Creative Commons.

Ver en Wikimedia Commons.

bajo la licencia Atribución-CompartirIgual 2.0 Genérica de Creative Commons.

Ver en Wikimedia Commons.

4. Columna 52: Personas: OpenAI

Solo una columna más relajada porque estamos en vacaciones…

5. Columna 51: OpenID ATTACH

Figura 3: Captura de pantalla del inicio de Sesión de Spotify.com. Se observa los botones para iniciar sesión utilizando Google, Facebook u otros servicios.

- Hemos visto varias formas de autenticarse:

- Los factores de autenticación.

- El segundo factor y One-Time Passwords (OTP).

- Recordar: ¡nunca compartir contraseñas ni tokens!

- Hay una forma de autenticarse más que es utilizando OpenID.

- Normalmente, no lo vemos como «OpenID», sino como «Conectarse usando Google», «Conectarse con Facebook» o similar.

- ¿Cómo funciona?

- Cuando queremos iniciar sesión en algún servicio, supongamos spotify.com, vemos que dice «Iniciar sesión» y nos pide usuario y contraseña, y más abajo hay botones: «Continuar con Google», «Iniciar sesión con Facebook», etc.

- Hacemos clic en «Continuar con Google».

- Si la sesión de Google no está abierta, nos pide que la iniciemos con usuario y contraseña de Google. Si la sesión está abierta continúa.

- Por única vez, Google nos pide que autoricemos a Spotify, y nos indica qué datos Spotify va a utilizar de nuestra cuenta de Google. Si autorizamos, no nos pregunta más en los próximos inicio de sesión de Spotify con Google.

- Luego, nos muestra Spotify con la sesión nuestra abierta.

- Pero internamente, ¿cómo funciona?

Figura 4: Funcionamiento interno de OpenID.

- Internamente, usa al exprolador Web como intermediario para intercambiar credenciales y tokens entre un tercero (Google) y el servicio (Spotify).

- Spotify solicita al explorador que a le pida a Google credenciales (tokens).

- El explorador envía los datos de Spotify y de sesión de Google a Google. Google confirma la sesión propia y chequea si Spotify está autorizado.

- Si no está, responde con una página para que el usuario autorice o rechace.

- Si está autorizado, responde con un token largo de autorización para Spotify.

- El explorador recibe el token de autorización desde Google y se lo envía a Spotify para que inicie la sesión.

- Spotify recibe, chequea el token si es correcto e inicia sesión.

- ¡Está buenísimo!

- ¡Solo nos tenemos que acordar de un usuario y clave! (El de Google)

- Hay cada vez más servicios que permiten iniciar sesión con OpenID.

- Pero…

- ¡Ojalá nunca entren a tu cuenta de Google o GMail! Perdés el acceso a Google y perdés el acceso a los otros servicios (y a no pensar en resetear la clave).

Si el explorador Web tiene la sesión de Google iniciada y alguien usa tu compu: ¡acceso total a todos los otros servicios!

¿Cuántas veces iniciaste sesión en tu trabajo u otro lugar? ¿y cuántas veces se te olvida cerrarla?

- Justamente, no todos los servicios que usamos soportan iniciar sesión con OpenID (menos los home-bankings).

- En algunos sitios, hay que crear una cuenta con usuario y contraseña y después se configura el OpenID.

- Hasta ahora vimos autenticación, no vimos autorización.

- La identificación es preguntar quién es la persona: es el nombre de usuario al iniciar sesión.

La autenticación es para determinar si quien dice ser es real: para eso se usa uno o más factores de autenticación: algo que sabés, algo que eres, algo que tenés, algo que hacés, dónde estás.

Puede ser la contarseña al iniciar sesión, la tarjeta para el cajero, la huella dactilar para el celular, etc.

La autorización es para determinar qué puede hacer dentro de un sistema.

Los pasos anteriores son necesarios para la autorización.

5.1. Recursos

- https://www.google.com/intl/es/account/about/sign-in-with-google/

- https://openid.net/developers/how-connect-works/

- «The Basics of Information Security». Jason Andress. 2011. Editorial Elsevier.

Las imágenes fueron obtenidas desde:

Captura de pantalla realizada sobre la página https://spotify.com. La página se encuentra bajo los derechos de spotify.com.

Captura de pantalla realizada sobre la página https://spotify.com. La página se encuentra bajo los derechos de spotify.com.

«OpenIDvs.Pseudo-AuthenticationusingOAuth.svg» por Saqibali, bajo la licencia Dedicación de Dominio Público CC0 1.0 Dedicación a Dominio Público Universal de Creative Commons. Obtenido desde Wikimedia Commons. Ver imágen en Wikimedia.

«OpenIDvs.Pseudo-AuthenticationusingOAuth.svg» por Saqibali, bajo la licencia Dedicación de Dominio Público CC0 1.0 Dedicación a Dominio Público Universal de Creative Commons. Obtenido desde Wikimedia Commons. Ver imágen en Wikimedia.

6. Columna 50: Segundo factor - One-time Passwords

- Los factores de autenticación son: algo que sabés, algo que eres, algo que tenés, algo que hacés, dónde estás. El segundo factor (2FA) implica uno más aparte de algo que sabés (la contraseña).

Normalmente se utilizan one-time passwords (OTP) para implementar un segundo factor.

Los OTP son contraseñas de un solo uso.

- Usualmente son PIN o «token» (numéricos) de 6 o más dígitos.

- Cambian al pasar el tiempo:

- Depende de la hora actual.

- Se vencen a 1, 5 o más minutos.

- Usualmente el PIN lo genera o se debe leer desde un dispositivo extra: un celular, un token hardware, una computadora, etc.

¿Cómo se usa?

Necesitamos:

- Un celular

- Una aplicación de celular: Google Authenticator, KeePass, otra.

- El servicio tenga soporte para 2FA.

Para configurarlo:

- Le indicamos al sitio (p. ej. nuestro correo electrónico) que queremos utilizar segundo factor (2FA).

- Nos brinda una secuencia de letras y números que debemos pegar en la aplicación del celular.

- En el celular, abrimos la aplicación, registramos la secuencia de letras y números bajo un nombre (p. ej. «Mi correo»). La aplicación comienza a generar tokens o PIN

- Luego, el sitio Web nos pide que ingresemos los tokens para validar que todo funciona correctamente.

- Si todo es correcto, el sitio nos brinda unos tokens de backup para resguardar. Debemos tomar nota de estos números y guardarlos en un lugar seguro.

Uso habitual:

- Iniciamos sesión al sitio (p. ej. nuestro correo). Nos pedirá nombre de usuario y contraseña. Ingresamos eso datos y si todo es correcto, el sitio nos permite continuar.

- Luego, el sitio nos pide el token OTP (el segundo factor).

- Abrimos la aplicación en nuestro celular, y buscamos el nombre del sitio que registramos (p. ej. «Mi correo»). Copiamos el número que figura (token) al sitio antes de que pase el tiempo.

¿Y si pierdo la aplicación?

Debemos utilizar uno de los tokens de backup que nos brinda el sitio al momento de configurar el segundo factor. Al ingresar uno o varios de esos tokens, le sitio nos provee de un portal para resetar y volver a configurar el segundo factor.

- Otros usos:

- Algunos servicios registran el número de celular del dueño o dueña de una cuenta para enviar el token por SMS o WhatsApp. Esto evita la instalación de otra aplicación.

- Uso:

Cuando se realiza una operación de riesgo, y el servicio necesita validar la autenticación envía un token por un medio alternativo al del mismo servicio. Puede ser SMS, WhatsApp, Correo Electrónico u otro.

Este token se espera que llegue a un celular o un dispositivo en posesión del usuario a validar.

- El usuario recibe el token y lo copia al sitio o aplicación del servicio.

- Ejemplos:

WhatsApp utiliza este método al momento de cambiar el celular: determina si el celular viejo aún está en posesión del dueño enviando un token a ese celular para que sea ingresado en el nuevo.

⚠️ Muchas ciberdelincuentes utilizan este método para tomar control del WhatsApp: engañan a las víctimas para que les envíen los tokens OTP que llega por SMS a sus celulares.

- GMail utiliza este método para validar que el usuario que está iniciando sesión es quién dice ser.

- Para validar recetas de obras sociales, usualmente piden el «token»: es un OTP como el explicado primeramente.

- Problemas:

- Si el celular o el sitio tiene la fecha y hora desconfigurada, los token que se generan serán vencidos o invádiso, y el servicio no validará correctamente.

- Se debe reconfigurar si se pierde el celular, token hardware o el dispositivo que muestra los token OTP.

- Para los tokens que se envía por SMS, Correo o WhatsApp, se debe poseer señal o Internet en el dispositivo. Desde ya, también se debe tener acceso a un dispositivo personal y propio (un celular propio).

- Instalación y configuración de una aplicación extra si el servicio no utiliza el token por SMS, Correo o WhatsApp.

- ¿Hay otros segundos factores?

- Las huellas dactilares en el celular para validar alguna operación.

- El rostro (p. ej.: al instalar una aplicación de Home-Banking en el celular, coteja nuestro rostro con los datos del RENAPER).

- La tarjeta al apoyarla en el PosNet (aunque puede ser considerado como un primer factor, ya que a veces no se solicita el DNI).

- El escaneo del QR para pagar (aunque puede ser considerado como un primer factor, ya que a veces no se solicita otro dato, excepto «algo que hacés» al aceptación por medio de tocar un botón en la aplicación).

7. Columna 49: Contraseñas y autenticación

- Repaso

- Identificación: es simplemente la afirmación de quién es alguien o qué es algo en particular.

- Autenticación: métodos que establece que esta afirmación es verdadera. Pero no indica qué tiene permitido hacer.

- Factores de autenticación: algo que sabés, algo que eres, algo que tenés, algo que hacés, dónde estás.

Algo que yo sé: contraseñas…

¿Alcanza? A veces no, y es mejor tener un segundo factor, por ejemplo: algo que yo tengo (un celular, un correo, etc.).

- Caducidad de las contraseñas:

- Lo ideal es cambiar las contraseñas cada cierto tiempo… supongamos… 2 meses.

El tiempo depende de la robusteza/complejidad de la contraseña: cuanto más robusta/compleja, más se puede extender en el tiempo.

… pero ¿por qué? → Por los ataques que se pueden hacer para adivinar contraseñas.

- Ataques a contraseñas:

- Ataques:

- Fuerza bruta: se prueba de a una contraseña cambiando un caracter a la vez.

- Diccionarios: se utiliza un diccionario de contraseñas y se prueba con cada frase del diccionario.

- Los diccionarios pueden contener palabras del idioma, contraseñas típicas, mezclas de palabras habituales, nombres y apellidos, DNI y fechas conocidas, frases habituales, etc.

Pensemos:

Si la contraseña es una palabra conocida de cinco caracteres (p. ej.: «12345» o «qwerty»):

- ¿cuánto se tarda en generarse por fuerza bruta? ¿cuánto se tarda en buscarla en el diccionario?

- Ataques:

- Contraseñas robustas/complejas:

- Que tenga mayúsculas y minúsculas.

- Solo números no es bueno: mezclarlos con letras es mejor.

- No usemos nuestros datos personales: evitemos nuestra fecha de nacimiento, nuestro DNI, nombre y apellido, etc.

- Evitemos usar la misma clave para todo (si un sitio es atacado y las contraseñas expuestas, pueden acceder a otros servicios nuestros).

- Palabras o frases conocidas y muy usadas.

- Símbolos (p. ej.: «#$%&/()=») aumenta mucho la robusteza, pero: ¿y si el teclado está configurado con un idioma diferente (Español de España, Español Latinoamericano, Inglés…)?

Higiene de contraseña: estrategias para crear contraseñas fáciles de recordar:

Figura 5: Historieta de XKCD 936 mostrando la robusteza de una contraseña.

XKCD Número 936 (XKCD Número 936 explicado)

Generada con una estrategia/algoritmo y frases:

- Podemos pensar en una frase que nos gusta: «Mete toma 5 litros de mates»

Podemos tomar las iniciales de cada palabra: «mt5ldm».

También podemos tomar la segunda letra de cada palabra: «eo5iea»

O las dos primeras letras de cada palabra: «Meto5lidema», o las dos últimas letras de cada palabra: «tema5osdees»…

- La estrategia de creación es nuestra y la podemos repetir. Pero la frase es importante y no debemos darla a conocer.

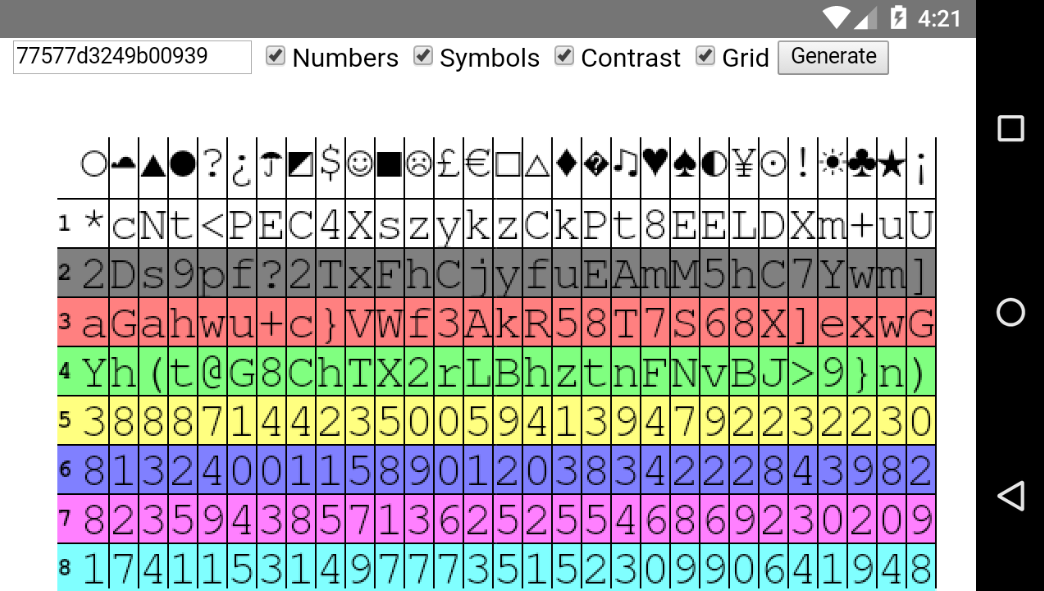

Un ejemplo similar son las tarjetas de contraseñas (ver App para Android):

Figura 6: Una tarjeta de contraseñas de ejemplo.

Completamente generada aleatoriamente:

El problema es que debemos usar un baúl para guardarla: ¡no nos vamos a acordar nunca!

Generado por hashes:

¡Otro día les cuento!

- Baúles o almacenes de contraseñas.

- Firefox y Chrome poseen su vaúles y pueden generar contraseñas aleatorias robustas.

- KeePassDX (App KeePassDX para Android, también está en Google Play).

- ¿Un papel o libreta? mmm… si se puede evitar mejor…

- OpenID o el login con Google (y otros proveedores).

8. Columna 48: Realidad Amentada, Realidad Virtual y Metaverso

Realidad Aumentada

Ver el mundo real con un dispositivo con información digital adicional.

Mundo real + Digital = Realidad Aumentada

- Los lentes, la cámara o un video que muestra algo de la realidad

- Se amplía esa imágen de la realidad con información digital: texto, imágenes, videos, modelos 3D.

- La ideas es ampliar los sentidos y la interacción con el mundo real.

- P. ej.: aumentando la percepción sonora de una persona con deficiencia auditiva, mostrando pistas visuales en un visor.

Realidad Virtual

Dispositivos que simulan un entorno de apariencia real. La idea es dar una sensación de inmerción.

- Se utilizan cascos de realidad virtual, guantes, sensores de posición (giroscopio, orientación, etc.).

- Dan sensación de inmerción.

- Pueden ser interactivos:

- los guantes tienen sensores que detectan nuestras manos y cómo se mueven

- si giramos nuestra cabeza o nuestro cuerpo, también gira en el mundo virtual

- Se puede pensar como un continuo que va desde el entorno real, realidad aumentada y entorno virtual.

Metaverso

Es un entorno o mundo virtual.

- Pueden simular entornos reales o no:

- Pueden simular edificios y entornos reales.

- Pueden crearse edificios y entornos ficticios.

- Pueden tener o no conexión a la realidad:

- El tiempo, clima y otros aspectos pueden simularse como en la realidad.

- Se pueden realizar reuniones cual si fuesen «llamadas» virtuales o 3D.

- El ávatar puede ser un fiel reflejo nuestro (o puede ser diferente según nuestros gustos).

- Se puede comprar y vender en el metaverso y el producto se recibe en el mundo real.

- Se pueden activar características de dispositivos utilizando Internet of Things. P. ej.: prender y apagar la luz en el metaverso puede prender y apagar la luz en la casa realmente.,

- Pueden tener las mismas limitaciones que la realidad o no:

- Se puede caminar en el metaverso, pero también volar o teletransportarse.

- Se puede manipular objetos en el mundo virtual de forma similar a la realidad o alterarlos de formas no realistas (levantar objetos pesados, modificarlos, etc.).

Ejemplos: Second Life.

- Pueden simular entornos reales o no:

¿Para qué sirve?

- No se corre riesgo ante piezas peligrosas.

- No se pierde o se desgastan las piezas.

- No es necesario tener la pieza real en la mano para manipularla.

- Disponibilidad en cantidad y tiempo de la pieza virtual.

- La interacción puede incluir más información.

- La interacción puede tener efectos en la realidad.

- Es posible reproducir contextos o ambientes de riesgo o de emergencia sin estar en riesgo físico.

- Es posible utilizar RA o RV para interactura con piezas o contextos costosos de reproducir físicamente.

Esto permite:

- Estudiar piezas que pueden no estar disponibles físicamente y sin riesgos para la obra o la persona..

- Practicar en simulaciones de RV en contextos que físicamente son complejos, de alto riesgo, poco habituales o inapropiados realizarlos físicamente: incendios, emergencias u operaciones médicas, etc.

- Visitar y conocer lugares, contextos y obras con posibilidad de observar en gran detalle.

- ¿Para qué se pueden usar? Ejemplos:

- Entrenamiento y educación:

- modelos 3D de obras de artes (esculturas)

- piezas de museos que no pueden ser manipuladas físicamente pero sí virtualmente

- órganos y tejidos biológicos para medicina, veterinaria y campos de la biología

- https://rocasymineralesra.com/

- Entretenimiento: Pokémon Go

- Deportes: fútbol se utiliza en televisión para marcar el orsay

- Entrenamiento y educación:

9. Columna 47: ¿Qué es Phishing?

Definición: básicamente proviene de fishing que significa «pescar» en inglés.

En informática y ciberseguridad es…

- «Suplantación de identidad».

- Engañar a una persona para:

- Revelar información privada o sensible

- Instalar malware

- Técnicas para engañar a una víctima para ganar su confianza con el fin de manipularla y hacer que realice acciones.

- Medios para hacer phishing:

- Correos electrónicos: se envían a miles personas un correo que puede tener un enlace, puede solicitar información o puede solicitar realizar alguna acción.

- Quishing / Qrishing: utilizan códigos QR alterados de alguna manera para dirigir a las víctimas a otras páginas o aplicaciones maliciosas.

- URL Phishing: utilizando una dirección Web que parezca a otra oficial. P. ej.: gogle.com o googlee.com en vez de la oficial google.com.

- SMS o mensajes de texto: envian mensajes de texto a teléfonos con mensajes solicitando acciones o información. Similar al correo electrónico.

- Por WhatsApp, Facebook, Instagram, y redes sociales: usan redes sociales y mensajería instantánea. Perfiles que parecen entidades de confianza usando incluso sus logos y slogans.

- Voice Phishing / Vishing: utilizan llamadas telefónicas o VoIP (por Internet).

Suplantación de identidad:

Muchas técnicas de phishing suplantan la identidad de alguna entidad oficial.

- Ejemplos:

- Correos muy similares a los de un banco o una entidad financiera.

- Correos que nos dicen que ganamos un premio o que somos beneficiaros de dinero.

- Correos que nos indican que debemos cambiar nuestra contraseña, que se venció o que nos solicitan la contraseña.

- Direcciones Web similares a otras de entidades conocidas.

- Caso de las multas de estacionamiento con QR.

- Llamadas al número fijo o a nuestro celular de parte de compañías o entidades conocidas, cuyo producto o servicio no solicitamos.

- Mensajes de texto (SMS) con promociones o notificaciones.

- Mensajes con Token, si no son solicitados, ignorarlos.

- Cuentas de Facebook de bancos, financieras, supermercados u otras con promociones o descuentos cuyos nombres no son los oficiales.

- ¿Cómo evitar?

- Prestar atención y tener tranquilidad.

- La mayoría de los phishing son de carácter urgente, y que afectan la sensibilidad.

- Leer con calma.

- Corroborar la información llamando al teléfono oficial (no retornando la llamada/mensaje).

- Desconfiar de mensajes de desconocidos que nos llegan sin solicitarlos.

- Contestar cuando corroboremos su identidad con otra persona de confianza.

- Desconfiar cuando nos añaden a un grupo de WhatsApp de repente y sin solicitarlo.

- Cambiar la configuración de privacidad de WhatsApp: Ajustes > Privacidad > Grupos > Quién puede añadirme a los grupos, seleccionar «Mis contactos».

- Evitar escanear códigos QR de la calle o de lugares públicos.

- No confiar en todo lo que se lee y se vé en las redes sociales. Corroborar la información leída con especialistas, profesionales o con el teléfono oficial de la entidad en cuestión (obtenido por otros medios convencionales).

Más info:

- Falsas multas de estacionamiento con códigos QR

- «Computer Security Art and Science». Matt Bishop. Addison-Wesley. 2019.

- «Foundations of Information Security a Straight Forward Introduction». Jason Andres. No Starch Press. 2019.

10. Columna 46: IA Generativas o LLM

- La IA: en realidad es un tipo de IA

- LLM: Large Language Models.

- ¿Son inteligentes? → Busca patrones, no razona…

- ¿Es creativo? → Nope, generan en base a patrones de otras personas.

- ¿Es empático? ¿Nos entiende? → No.

- ¿Cómo funcionan?

- Software base → entrenan modelos y ejecutan las consultas (prompts).

- Modelos

- contienen la información básica

- entrenarlos es costoso

- ¿Cómo aprenden?

- Entrenamiento inicial (solo al crear el modelo)

- De lo que le decimos (en-contexto)

- Otros agregado por el desarrollador.

- IA que existen hoy:

- DeepSeek: DeepSeek-v3 (ver modelos), OpenAI: GPT 5 (ver modelos), Meta: Llama 4, Google: Gimini 2.5 Flash/Pro

- Imágenes: Midjourney, Flux

- Otras IA especializadas según su entrenamiento.

- ¿Cómo es mejor usarlos?

Hacer un prompt exacto y directo. Indicar qué detalles estás buscando. Si se puede ser muy específico, mejor.

«Explicame Emacs»… mejor: «Explicame para qué se usa Emacs»

Para trabajos que se basan en patrones, son muy útiles. Por ej.: «Dame ejemplos para comenzar una carta formal destinada a alguien de Argentina. La carta debe solicitar un permiso para utilizar un equipo.»

A veces, ¡cambiar una palabra puede ayudar!

«Cuando el texto hable de medicina, decime qué especialidad» → «Si el texto habla de medicina, entonces decime qué especialidad.»

Si no satisface la respuesta o se quiere focalizar en un detalle, repreguntar con ese detalle.

Los chatbots mantienen un contexto… pero se resetea (olvida todo) después de un cierto tiempo.

Siempre corroborar la información. Pedir fuentes si es necesario para poder chequear.

El chatbot puede equivocarse ya que se basa en patrones y en entrenamientos con información posiblemente errónea.

- ¿Para qué lo podés usar?

- Crear imágenes, describir imágenes, modificar imágenes, Optical Character Recognition (reconocer textos), prompts por audio, resumir PDF y otros documentos, resumir textos, sugerir textos o formas de escribir, buscar algo específico en Internet, explicar un texto, buscar conceptos e información, solicitar sugerencias y recomendaciones.

- ¿Qué otros usos conocés?

- ¿Debería usarlo?

- Sí, es importante aprender a usarlo.

- No, no es obligatorio que lo usés.

- Es una herramienta más…

- Es creada por un ser humano: tiene sesgos, limitaciones, defectos, etc.

- No es un ser humano: no entiende, no razona, no siente, no interpreta.

Preguntas:

- Un ejemplo: ¿qué sucede si se utiliza un LLM para diagnosticar un paciente? ¿y qué se hace si se equivoca?

- Una persona que hace arte (música, escultura, pintura, poesía, etc.), ¿hace su obra con un prompt? ¿cómo hace su obra? ¿el proceso de creación también es parte de su obra? ¿estudia cada detalle de la obra? ¿qué experiencia y conocimientos necesita para eso?

11. Columna 45: Charlemos de la Guía Ema (no terminado)

Advertencia: en este caso, traigo contenido de la Guía Ema para debatir y charlar durante la columna. Siempre es una buena idea contactar con personal profesional ante cualquier duda o inquietud, sea de psicología, docencia, legales (abogacía), etc.

Identidad Digital:

Todas las actividades, actuaciones o formas que nos perciben en la red

Puede ser similar o distinta a la analógica… ¿podemos decir «a la real»?

- Palabras claves: interacciones + contenido, cómo nos perciben.

Gestionar nuestra identidad digital es gestionar también cómo nos perciben: esas interacciones y contenidos.

¿Qué pasa cuando perdemos el control de esa gestión? (sea porque nos quitan contenido, nos limitan interacciones, porque lo perdemos accidentalmente, etc.).

- Si bien, aparecen nuevos nombres, todas son violencias de algún tipo (en muchos casos conocidas de otra forma en español). Darles un nombre indica varias cosas:

Las tecnologías no necesariamente remueven violencias que ya se producían.

En algunos casos, las personas las modifican o adaptan al ámbito tecnológico.

Pueden pasar más desapercibido y darles un nombre las vuelve más visibles.

Se suele minimizar o descartar la importancia, porque sucede en lo virtual. Pero aún así afecta: no deja de ser real.

- El darle un nombre les brinda mayor relevancia y atención.

- El darle un nombre permite identificarlas y especificarlas.

- Aclaraciones de la guía:

- Hackeo

aclara que se conoce como «vulgarmente» al acceso no autorizado a un sistemas informático o software. Hackeo no es eso, eso es crackeo. También podemos decirle ciberdelincuencia, ciberdelito.

Esta aclaración es importante, porque: hacking significa otra cosa; y además se utiliza como una palabra «paragüas» para referenciar muchas actividades (delictivas y no), cuyo siginificado no queda del todo establecido y que, a veces, puede dar la impresión de ser técnica cuando no lo es.

- Phishing

- Es engañar a la persona para revelar información sensible o privada o a instalar malware en su sistema. No necesariamente las credenciales de acceso, puede ser cualquier información sensible.

- Malwares

- Los virus es una categoría de malware, y no todos dañan sistemas. Pero sí pueden brindar acceso no autorizado (backdoors, troyanos, etc.).

- Violencias que la Guía menciona:

- Grooming

- Sextorsión

- Deep Fake

- Porn Deep Fake

- Acoso virtual

- Ciberflashing

- Ciberbulling

Cibercontrol

Vigilancia de la actividad virtual de una persona o de su geolocalización.

Doxing

Difundir datos personales, privados o íntimos de una persona con intención dañina. P. ej.: ubicación, domicilio, costumbres, celulares, instituciones a las que acude, etc.

La finalidad es el acoso, persecución o agresión a la persona que se difunde sus datos.

Sharenting

Share + Parenting. Práctica de que familiares comparten o exponen públicamente a infancias y adolescencias por medios digitales.

Pensar que a futuro, las infancias y adolescencias que pueden no sentirse identificadas o aceptar lo ya publicado.

- Recordar que la Facultad de Informática realiza actividades de extensión en escuelas para brindar talleres acerca del uso ético de la informática.

- Entonces, ¿prohibimos el celular?

Lo mejor es enseñar a usar las redes y el celular de a poco.

Se debe enseñar que es preciso aprender algunas medidas de seguridad y cuidado para utilizar un dispositivo digital.

La seguridad informática funciona muy bien al momento previo a un ataque (la prevención). Luego de sucedido el ataque, busca mitigar. Por eso es mejor aprender y mantenerse informado para cuidarse.

La seguridad informática no es estática, es muy cambiante. Todo el tiempo hay que mantenerse al día.

Sería bueno explicar:

- ¿Qué tan importante y confiable es la información que recibimos desde las redes?

- ¿Qué no se debería decir o compartir por el celular?

- ¿Qué es adecuado hacer con un celular y qué es mejor no hacer?

- Evitar compartir ubicaciones al público.

- Evitar que nos incluyan o entrar en grupos que no conozcamos. Evitar compartir datos en grupos grandes.

- ¿Cómo usar nuestros dispositivos y celulares?

- Usar contraseña o huella dactilar en el celular.

- Nunca permitir a otras personas usar nuestro celular.

- Si nos quitan el celular, avisar a nuestro familiares y personas cercanas de inmediato por medio de un/a conocido/a. Bloquear el celular y la línea.

- Evitar usar Whatsapp Web o acceder a nuestras redes y home banking desde otra computadora o celular. Si tenemos que hacerlo, siempre desconectarlo (podemos usar nuestro celular para ello).

Jamás compartir contraseñas. Si la tuvimos que compartir o sospechamos que alguien la conoce, cambiarla inmediatamente.

Si pueden utilizar segundo factor (2FA) ¡mejor!

La mejor política es: si dudás no lo publiqués

Siempre se tiene tiempo para charlar, debatir, pensar…

- En especial en los estados de Whatsapp: pueden verlo mucha gente (más de la que te dice Whatsapp).

- En Instagram, X y otras redes los post pueden tener alcance global.

Pensemos, ¿qué es más adecuado para compartir una información?

La confianza con las personas vs. la mejor configuración de privacidad de un software…

No confiemos plenamente en la herramienta.

Compartamos información sensible con personas de suma confianza.

Igual, nunca viene mal mirar las configuraciones de privacidad. Lo mejor es, seguir el principio de «revelar la información justa y necesaria para hacer nuestras actividades», en otras palabras, lo suficiente para darnos a conocer con quienes querramos compartir.

Menú (tres puntos) > Ajustes > Privacidad.

¿Queremos que todas y todos vean nuestra foto de perfil? ¿nuestros estados?

- Por favor, desactiven que cualquier persona nos agregue a grupos.

Perfil (abajo, tocamos en nuestra/foto de perfil) > Menú de barras (arriba, derecha del todo, hay un error en la aplicación que a veces no aparece el menú)

Ver las todas las opciones, especialmente «Privacidad de la cuenta» y «Cómo otros interactúan conmigo».

- ¿Si sospechamos de una situación violenta?

- Cuidar, escuchar, brindar confianza, contención, comprensión y empatía.

- La búsqueda de culpas y responsabilidades no debe enfocarse en la víctima: no se debe preguntar por qué envió esa foto, cuestionar la actitud o la persona en sí misma («te pasa por confiar mucho», «¿por qué te sacás esas fotos?», «sos inconsiente»).

- ¿Qué hacer ante una situación violenta?

- Si nos comparten o recibimos material que sospechamos inadecuado, cortar la cadena y notificar a autoridades, tutores, etc.

Recordar que siempre hay alguien que puede escucharnos: psicólogas y psicólogos, docentes, personas de confianza (amigas, amigos, familiares, etc.).

Siempre podemos acudir a un profesional en psicología, medicina, abogacía, docencia, etc. para sacar nuestras dudas e inquietudes.

12. Columna 44: Identidad Digital

Identidad digital: ¿qué es?

A veces se le dice Identidad 2.0.

En Internet encontramos varias cosas bajo este nombre:

- Protocolos de identificación y autenticación. P. ej.: OpenID.

- Todas las actividades, actuaciones o formas que nos perciben en la red.

Identificación y autenticación.

¿Recuerdan que lo hablamos hace un tiempo? Columna 23: Reconocimiento facial

Es importante diferenciar estos dos conceptos:

- Identificación: Es simplemente la afirmación de quién es alguien o qué es algo en particular.

- Autenticación: Establece que esta afirmación es verdadera.

- Biometría, factores (algo que soy, algo tengo, algo que sé, algo que hago, a dónde estoy), etc.

- Todo lo que manifestamos en el ciberespacio.

- Una persona puede tener:

Una identidad digital similar o distinta a la analógica.

(No sé si decir «real», porque en cierto modo ambas pueden considerarse reales).

Varias identidades digitales diferentes.

No necesariamente pueden ser identidades «falsas». También pueden ser identidades de una misma persona que cambian a lo largo del tiempo o que se adaptan a distintas facetas, p. ej.: la identidad de una persona en una red social orientada a lo laboral puede tener diferencias a la de otra red social orientada a la diversión.

- Gestionar la identidad digital:

- Implica gestionar muchos datos e interacciones.

- Participar de las redes de forma conciente.

- ¿Cómo nos identifica lo que publicamos?

Veamos la Ley 25.326 de Protección de Los Datos en el Artículo 6 menciona de «su tratamiento».

Importa mucho el tratamiento porque: los datos individuales pueden no ser suficiente para identificar a alguien, pero si se unen…

Cuando se olvidan un nombre, ¿no usan comportamientos o datos de la persona para identificarlo?

«Es el conductor de radio que siempre está a la tarde… que el operador es uno que le gusta jazz y está con una conductora que dá noticias.»

En el mundo digital, ¡la ditribución de datos puede ser más rápida que en el mundo analógico!

P. ej.: sin tener contacto físico directo con una persona, ¿puedo saber algo de su pasado? ¿puedo conocer el lugar exacto donde se encuentra una persona? ¿puedo conocer su religión, orientación política, sexual, con quien convive, etc.?

Una mejor pregunta sería: ¿puedo saber estas cosas con el consentimiento de la persona?

- Una persona puede tener:

- ¿Y por qué es útil todo esto?

Identificación y autenticación: de alguna manera, los sistemas informáticos necesitan asociar datos a una persona, una cuenta o una identidad.

Y a veces en la realidad también: una foto sola no significa mucho, son solo ceros y unos. Pero si sabemos que en ella me encuentro yo con alguien fomoso como Meteoro tiene otro significado.

- ¿Qué usos se pueden hacer de nuestra identidad?

- Nuestros datos pueden ayudar a hacernos conocer con otras personas: ¿quiénes somos?

- Pero… pueden usarse para otras cosas: Incidente Facebook-Cambridge Analytica

- Incidente Facebook-Cambridge Analytica

- Se utilizaron datos de usuarios de facebook para campañas políticas

- No se solicitó consentimiento para eso.

Cosas a hacer:

- Gestionar la privacidad: ¿han revisado a quiénes publican su contenido (Facebook, Instagram, Whatsapp)? ¿revisaron la configuración de privacidad?

- ¿Qué contenido realizan, comparten, replican? en las fotos, ¿las personas que están saben que se comparten?

Próximo episodio: Detalles de Cambridge Analytica.

12.1. Bibliografía

- «La cultura de la participación». Roberto Aparici y Sara Osuna Acedo. Revista Mediterránea de Comunicación. ISSN 1989-872X. 2013.

- «A review of identity, identification and authentication». Juanita Blue, Joan Condell y Tom Lunney. International Journal for Information Security Research (IJISR). Vol. 8 - Issue 2. 2018. doi: 10.20533/ijisr.2042.4639.2018.0091.

- Facebook-Cambridge Analytica

- «The Cambridge Analytica whistleblower explains how the firm used Facebook data to sway elections» by Rosalie Chan. Business Insider. Octubre 5, 2019.

- Por Redacción BBC Mundo:

- «Cambridge Analytica: la multa récord que deberá pagar Facebook por la forma en que manejó los datos de 87 millones de usuarios». 24 de julio 24, 2018.

- «Cambridge Analytica, la empresa detrás del mayor escándalo de privacidad de Facebook, anuncia su cierre». 2 de mayo, 2018.

- «Cómo el algoritmo de Cambridge Analytica analizó la personalidad de millones de usuarios de Facebook». 9 de abril, 2018.

- «5 claves para entender el escándalo de Cambridge Analytica que hizo que Facebook perdiera US$37.000 millones en un día». 20 de marzo, 2018.

- «Así funcionaba la recolección de datos de Cambridge Analytica» por Matthew Rosenberg y Gabriel J. X. Dance. The New York Times. 10 de abril, 2018.

13. Columna 43: Mac

13.1. Obsolescencia Programada

Capo de Windows → ni ahí jaja

¿Qué hacer con la computadora viejita que no se banca el Windows nuevo?

- Se puede añadir más hardware → disco sólidos, más memoria RAM.

- Cada PC tiene un límite de cuanto se puede expandir y depende de la placa madre.

- Dejar con Windows viejo (problemas con otros programas instalados, virus…).

- Cambiar sistema operativo → GNU/Linux.

¿Es tecnología descartable?

- Y depende de lo que compremos.

- En mi experiencia, una PC puede durar dos a cinco años más o menos. Luego puede pasar:

- Se torna «más lenta» (en realidad, es más lenta comparada con software y hardware moderno).

- El software se actualiza y en algunos casos requieren cada vez más recursos.

- Le exigimos más a una computadora, pero la compu viejita no alcanza: navegar, jugar juegos, documentos, mirar pelis, etc.

- Posiblemente para el momento, no se le exigía todo eso.

- Las páginas Webs hacen cada vez más cosas y son cada vez más complejas.

- No se pueden instalar Software actualizado.

- ¡El antivirus! el lector de PDF, el editor de documentos, el explorador Web, etc.

¿Se puede utilizar un Windows compatible para la época que se creó esa computadora?

- Sí, pero esa computadora debe estar aislada de Internet y del entorno: no instalar nada, no bajar archivos raros, no utilizar pendrives.

- Se va a sentir más lenta porque comparamos con las modernas.

- Los programas nuevos van a dejar de funcionar → el software también pueden construirse para que haya más obsolescencia.

¿Puede ser que se crean computadoras pensando que en X cantidad de años van a ser inservibles?

- No se puede determinar objetivamente.

- Para eso requerimos de testeos de calidad y organismos que controlen.

Hay movimientos para el «derecho a reparar» que mitiga la obsolescencia programada:

- Mayormente apunta a autos y maquinaria agrícola

- caso más habitual son los tractores y anexos que se le adjuntan para el trabajo.

- https://es.ifixit.com/Right-to-Repair

13.2. Apple y Mac OS

- Primeras computadoras: Apple fundada por Steve Jobs y Steve Wozniak. 1976 Apple I. 1977 Apple II.

- Kernel: XNU («X is not Unix», qué raro que GNU se llame «GNU is not Unix»).

- Software libre y Open Source.

- Basado en FreeBSD.

- Sistemas operativos: iOS (celulares), macOS (PC).

- macOS está basado en UNIX (GNU/Linux también).

- Para preservar la garantía y el soporte debe utilizarse acorde a lo que indica la licencia.

- Hardware: armado por la empresa.

- Especificaciones

- Si se presta atención cuesta conseguir las últimas versiones o los modelos más avanzados.

- Acceso a hardware nuevo y de últimos modelos es complicado en Argentina.

- ¿Qué idea tenemos de Mac OS?

- ¿Les parece que es estable y robusto?

- ¿Pueden hacer lo mismo que Windows? ¿con los mismos programas o tienen que usar otros?

- ¿Pueden compartir sus archivos y producciones con otros sistemas?

- ¿La considera más rápida?

14. Columna 42: Windows

- Repaso: sistema operativo

- Se acuerdan que hablamos de la historia

- Computadoras grandes, que ejecutaban cálculos e instrucciones

- El/la operador/a recibía las cintas o tarjetas del programador

- Cuando un programa necesitaba algo, buscaba cintas o tarjetas de otros programas y los cargaba

- Tomaba la salida y se las entregaba en mano al programador

- Un poco de historia

- En los 80’, existió MS-DOS.

- Apareció Windows 1.0, 2.0, 2.1, 3.0, 3.1 y 3.2. Básicamente se ejecutaba dentro de MS-DOS.

- Windows 95, 98, 98 SE, ME, también se ejecutaban dentro del MS-DOS.

- En paralelo se desarrollaba Windows NT con otras características (multiusuario, por ejemplo). Sin embargo, adquirió notoriedad con Windows 2000 y Windows XP.

- Existen otros Windows: Windows CE para embebidos, Windows Phone, Windows Server.

- ¿Cómo funcionan Windows?

- Mayormente sabemos cómo usarlos por cursos, manuales y experiencias.

- Normalmente, no se está permitido desarmar el binario para ver cómo fue hecho: desensamblar el código o hacer ingeniería inversa.

- Tampoco hay acceso al código fuente.

- Podemos comprender un poco cómo funciona por el comportamiento al usarlo.

- Algunos manuales explican conceptos avanzados, pero generales a todos los sistemas. Pero no sabemos lo específico.

- Entonces, ¿qué se hace cuando se encuentra errores en un programa?

- Aún si supiéramos cómo corregirlos, tenemos que llamar a la empresa.

- No podemos corregirlo ni siquiera para nuestras computadoras.

- Una persona tiene problemas, un botón no le responde bien o no puede leer bien el texto ¿Podemos adaptar el programa?

- No. No se puede sin permiso de la empresa.

¿Qué calidades poseen el software?

No sabríamos decirte, porque la calidad de un software se mide mejor en el proceso de desarrollo.

- ¿Habrán corroborado el diseño del software?

- ¿Qué pasa si un programador no terminó o programó rápidamente sin pensar?

- ¿Pasó etapas de testeo? Suponemos que sí, pero …

- ¿Hicieron auditorías y pruebas de seguridad?

- ¿Habrán corroborado que la interfaz sea amigable?

- Por ejemplo, un botón que dice «Si», al hacer clic cambia or «No» no es un diseño amigable: ¿«Si»/«No» será el estado actual del botón o el siguiente al hacer clic?

- Mayormente sabemos cómo usarlos por cursos, manuales y experiencias.

- Debido a que es un software cerrado, el desarrollo se estanca… a veces mucho.

- MS-DOS era vulnerable: podías pisar espacios de memoria de otros programas. Ya en Windows 3.0 y 95 existió un modo de separar los espacios de trabajo de cada aplicación.

Escritorios virtuales y entornos de ventanas diferentes

Linux incluye escritorios virtuales desde hace muchos años (desde los 90’ posiblemente). Recientemente, Windows 10 y 11 incorpora esta característica.

Desde hace mucho tiempo se han probado distintos paradigmas de ventanas, que algunas personas consideran que son más productivos: tiled window managers, GNOME 3 Shell vs. metáfora del escritorio, manejadores que evitan el uso del mouse (mouseless), etc.

- Automatizar tareas

- Ejemplo: con un acceso de teclado, que se cierren ciertas ventanas, se minimicen otras y se maximicen algunas.

Automatizar tareas requiere de que un administrador programe un poco.

Necestamos una terminal con muchos comandos y muy flexible.

CMD no posee comandos o no hay forma sencillas para ciertas tareas específicas: ¿cómo minimizar una aplicación desde CMD?

Powershell fue creado para brindar mayores características.

- Seguridad y privacidad

- Requiere de un antivirus: Windows 10 y 11 poseen uno integrado.

- El control de la computadora puede no ser total:

- Incluyen software que no se puede desinstalar (bloatware).

- Con Powershell se amplia el control, pero hay que conocer los comandos.

- Obsolescencia programada

- Siempre, una nueva versión requiere de mayor memoria y un equipo con más recursos.

Preguntas:

- ¿Cómo piensan a la computadora? ¿la consideran como una herramienta que les facilita el trabajo o como una carga? ¿por qué?

- ¿Alguna vez han hecho una capacitación de Windows o para usar la PC? ¿Se las facilitó la empresa u otra persona con certificación de la empresa?

- ¿y capacitación para su celular? ¿por qué les parece/no les parece relevante realizar capacitaciones para su uso?

- ¿Qué piensan del estancamiento del software por mucho tiempo? ¿les parece que un software se puede mejorar?

- ¿Qué hacen cuando el software no les responde como quieren? ¿Llaman a la empresa que lo desarrolló o a otra persona? ¿por qué?

- Cuando escuchan de una nueva característica, ¿piensan que les puede servir en su día a día? ¿lo ven como un «jugete» más o una molestia? ¿piensan en formas de trabajo donde alguna característica les pueda ayudar?

15. Columna 41: Linux y Windows

- Repaso: sistema operativo

- Se acuerdan que hablamos de la historia

- Computadoras grandes, que ejecutaban cálculos e instrucciones

- El/la operador/a recibía las cintas o tarjetas del programador

- Cuando un programa necesitaba algo, buscaba cintas o tarjetas de otros programas y los cargaba

- Tomaba la salida y se las entregaba en mano al programador

- ¿Y hoy en día? ¿cómo funcionan?

- El rol operador se distribuye: software y personas.

- Las tarjetas están en la compu misma: programas y datos ya instalados.

- Quién carga esos programas: un programa del sistema operativo

- Y si necesita otros datos/programas: el sistema operativo lo carga.

- ¿Y qué hace el sistema operativo? …

- ¿Pero no cambiaron los aparatos?

- El hardware sí cambió: la estanterías y mesa de entrada es un disco rígido.

- Pantallas en vez de impresoras.

- Conexión en red.

- Memoria RAM y CPU más rápidos y más capacidad para almacenar información.

- ¿Nosotros usamos 1 y 0 para configurar cada aparto? → Nooooo, ¡lo hace el sistema operativo!

- Pero ¿qué pasa si un programa quiere acceder a los datos de otro en funcionamiento?

- Si el dueño del otro programa no lo permite, ¿quién se lo prohíbe?

- Y si quiere acceder a la cámara o al micrófono sin alertar al usuario, ¿cómo se limita y controla?

- ¿Quién controla todo esto? → ¡El sistema operativo!

- Entonces, ¿qué hace el sistema operativo?

- Configura y controla el hardware: memoria RAM, disco rígido, CPU, conexión y placa de red, mouse, teclado, etc.

- Carga los programas y les brinda recursos para funcionar.

- Implementa seguridad al controlar el uso del hardware y de cada programa.

- Entonces si controla toda la compu, ¿sabemos cómo funciona?

- Sabemos generalidades: técnicas de gestión de memoria, conceptos como virtualización, etc.

- Pero ¿cómo se implementó? ¿cómo se llevó a cabo? → Depende del sistema

GNU/Linux son dos proyectos de software libre y open source:

Autores nos permiten leer y estudiar cómo funciona cada programa. ¿Podemos estudiar cómo lleva a cabo el control de la cámara? ¿y de cómo se puede deshabilitar? ¿podemos deshabilitar algo cambiando el programa? ¡Sí se puede todo!

Windows y Mac no son software libre y open source:

Autores no nos permiten leer y estudiar (a priori) a fondo cómo funciona cada programa. Tenemos que pedir permiso para cambiar algo.

Preguntas:

¿Por qué se utilizará mayormente GNU/Linux en servidores y en routers?

Recordar que los routers están encendidos 24 horas, y los servidores a veces deben ser sumamente flexibles para configurarse de distintas formas.

- Para adaptar el sistema para que entre en un aparato chiquito como un router, ¿será necesario saber cómo funciona y tener control completo del software y hardware?

¿Por qué importa tanto que un programa no acceda a toda la computadora por completo?

Y en el trabajo: ¿por qué les parece importante que un usuario (sea invitado o no) no acceda a toda la computadora? ¿y todas las computadoras de la organización?

16. Columna 40: ¿Qué es un Sistema Operativo?

¿Qué es? Simple: software que se ejecuta en modo kernel… (y no siempre es así pero bueno…)

🤯 ¿Qué quéeeee?

Podemos decir dos cosas:

- Proveen aplicaciones para programadores (y personas que usan la computadora).

- Recursos más simples de entender en vez de manipular directamente el hardware.

Pero se entiende mejor si vemos con un poco de historia.

- El comienzo del principio: Máquina de Babbage.

- Mecánica. Recibía instrucciones a mano directamente al hardware.

Computadoras: Z3, Colossus, Mark I y ENIAC

Figura 7: Réplica de la Z3, la original fue inventada por Zuse.

Figura 8: Colossus operada por la Woman’s Royal Naval Service en 1943 (Segunda Guerra Mundial).

Figura 9: Foto de la ENIAC siendo operada. Circa 1950.

Figura 10: Plugboard o panel de control.

- Se programaba en binario con teclas e interruptores, o directamente conectando cables en una plugboard.

- Con instrucciones directamente del CPU: sumar, restar, saltar a la instrucción 25, etc.

- Resultados en binario en lamparas… (pantalla, ¿qué es eso?)

- La idea era que un programador:

- Se reservaba un tiempo en un cuaderno (p. ej.: Juana usa la compu de las 14:00 a las 15:00).

- Utilizaba la computadora por ese tiempo. Cruzaba los dedos que no se quemaran los tubos de vacío.

- Uso muy casero.

En 1950, la rutina era la misma, pero con tarjetas perforadas:

Figura 11: Un mazo de tarjetas perforadas.

Figura 12: Una operadora de la máquina perforadora o «card puncher» del United States Census Bureau.

Figura 13: Secretaria creando una tarjeta perforada del censo en Estados Unidos del 1950.

- Aquí se podían enviar las tarjetas por correo y esperar por sus resultados… por correo.

- Hacer software era tedioso y mucho cruzar los dedos para pedir suerte: si tenía un error, te enterabas muy tarde.

- Mayormente, solo los ingenieros la manipulaban y tenían varios roles: constructores de la computadora, reparadores y quienes hacen mantenimiento del aparato (reemplazo de tubos, reseteo de la computadora, etc.), diseñadores y operadores, programadores, etc.

Los transistores cambiaron todo:

Figura 14: Operadora insertando un panel de control en una IBM 407.

- Aparecen los mainframes, enormes computadoras que necesitaban electricidad y aire acondicionado para refrijerarlos.

- La idea era que un programador:

- Diseña y escribe el programa en FORTRAN o assembler.

- Perfora tarjetas y se las lleva a la oficina del operador. Espera a que esté terminada su ejecución.

- El operador se encarga de cargar todo lo que sea necesario: el compilador de FORTRAN, programas de terceros. El operador tardaba mucho porque organizaba y cargaba muchas tarjetas aparte de las del programador.

- El operador obtiene la salida de la impresora y las lleva a la oficina de salida.

- Roles más separados: constructores de mainframes, operadores, y el diseñador y programadores.

¿Y si juntamos todos los programas? El batch system.

Modelos de mainframes: IBM 1041 + IBM 7094 + IBM 1041

- Para ahorrar tiempos perdidos y costos.

- Se juntaban varios trabajos de entrada en una bandeja, se copiaban esas tarjetas en un rollo de cinta magnética. Este rollo se ejecutaba completo, y todas las salidas eran guardadas en otro rollo de cinta. Luego, el rollo de salida se leía por otra computadora que imprimía en papel los resultados de cada trabajo.

- Un trabajo entonces tenía los datos, el programa e instrucciones de carga de compiladores u otros programas → precedente de los comandos de las terminales modernas.

- Roles: había uno o varios operadores para cargar las cintas y trasladarlas.

- ¿Y luego?

- En las máquinas actuales el operador se hace automáticamente: cargar el programa, cargar los datos…

- ¿Quién hace todo este trabajo? Un programa (o varios) aparte, que funciona con los máximos privilegios: el Sistema Operativo.

¿Lo interesante qué es? ¿El operador fue reemplazado por un programa?

Diría que casi, porque los programas se fueron adaptando para esto. También, hoy hay administradores que ponen en línea una página Web, habilitan sistemas, gestionan usuarios y contraseñas, ponen en marcha las redes…

Entonces… ¿se podría decir que un programa puede reemplazar un humano? ¿o solo algunas tareas repetitivas?

16.1. Bibliografía

- «Modern Operating Systems». Andrew S. Tanenbaum y Herbert Bos. Pearson Education Limited. 2015.

16.2. Recursos

Foto del Gobierno del Reino Unido bajo el dominio público. Ver en Wikipedia.

Foto del Gobierno del Reino Unido bajo el dominio público. Ver en Wikipedia.

Foto bajo dominio público. Ver en Wikipedia.

Foto bajo dominio público. Ver en Wikipedia.

Foto por Chris Shrigley bajo la licencia Creative Commons Attribution 2.5 Generic.

Ver en Wikipedia.

Foto por Chris Shrigley bajo la licencia Creative Commons Attribution 2.5 Generic.

Ver en Wikipedia.

Foto por ArnoldReinhold bajo la licencia Creative Commons Genérica de Atribución/Compartir-Igual 3.0.

Ver en Wikimedia.

Foto por ArnoldReinhold bajo la licencia Creative Commons Genérica de Atribución/Compartir-Igual 3.0.

Ver en Wikimedia.

Foto desde la U.S. National Archives and Records Administration, bajo el dominio público.

Ver en Wikipedia.

Foto desde la U.S. National Archives and Records Administration, bajo el dominio público.

Ver en Wikipedia.

Foto desde la U.S. Census Bureau employees, bajo el dominio público.

Ver en Wikimedia.

Foto desde la U.S. Census Bureau employees, bajo el dominio público.

Ver en Wikimedia.

Foto por The Library of Virginia. Rights Info: No known restrictions on publication.

Ver en Wikipedia.

Foto por The Library of Virginia. Rights Info: No known restrictions on publication.

Ver en Wikipedia.

17. Columna 39: Meshtastic

- ¿Se acuerdan que hablamos de cómo se hizo el Internet?

- ¿Cómo se conforman? ¿los routes, cables troncales, el ARSAT y la Red Federal de Fibra Óptica?

- Muchas personas buscan alternativas: porque el Internet no es accesible, por factores climáticos o geográficos o por aprender.

- Meshtastic, ¿qué es?

- Es un proyecto con una comunidad detrás.

- Busca interconectar de forma económicamente accesible, de bajo consumo energético,

- Utiliza ondas de Radio para intercomunicar dispositivos.

Usa frecuencias que son legalmente libres o de uso sin licencia.

- Se forma una red mesh, interconectada.

- ¿Red Mesh?

- Cada aparato actua como repetidor interconectando los nodos.

- No hay un nodo central designado y todos se intentan conectar entre los que pueden.

- Contrario a las antenas de celulares.

- ¿Qué se necesita?

- Utiliza la tecnología LoRa (Long Range) de radiofrecuencias: un módulo/plaqueta electrónica.

- Posiblemente una antena (solo si se quiere ampliar el rango).

- Software… que se encuentra en la página.

- El hardware se puede comprar medianamente terminado en tiendas digitales.

- Igualmente se requiere de un poco de configuración e instalación manual.

- ¡Conocimiento o ganas de aprender! (Un poco de cultura Maker)

- ¿Cuál es el rango?

- Hay registros récord de 331 Km, pero normalmente se considera hasta 5 km o 15 km en áreas rurales.

- Alcanza anchos de banda de 0,3 kbit/s a 27 kbit/s: o sea, excelente para texto, ¡pero no es conveniente para videos!

- En caso de querer conectar con nodos muy muy lejanos, también se puede usar Internet.

- ¿Para qué se puede usar?

- Comunicarse cuando no hay Internet ni celular: senderismo, acampar, parques nacionales, etc.

- Seguimiento, conectar un dispositivo con otro.

- Comunicación ante emergencias.

- ¿Existen otros proyectos?

- Siempre han existido proyectos para intercomunicar usando o no Internet.

- Radioaficionados.

- Con Access Points y routers (y alguna antena casera).

- Chat por medio de Bluetooth (aunque el alcance…).

- La idea es poder hacer tus propias cosas, experimentar y jugar: hardware y software open source/libre,

- Buscar formas de comunicarse en lugares de gran afluencia.

- Buscar formas de comunicarse lejos de señales de Wifi y celular.

- Siempre han existido proyectos para intercomunicar usando o no Internet.

Preguntas:

- ¿Alguna vez te interesó probar algo o hacer algo?

- ¿No te ha sucedido que un dispositivo no hace lo que te gustaría y te quedaste con las ganas de modificarlo?

- ¿Alguna vez te preguntaste cómo funciona algún aparato?

17.1. Recurso

Grupo de Telegram de Meshtastic Argentina:

Frecuencias de uso Libre en Argentina.

https://www.enacom.gob.ar/bandas-de-uso-compartido-sin-autorizacion_p680

Poder Alien. Entrevista a Teno que cuenta qué es el Meshtastic.

https://www.instagram.com/reel/DICckkfz39v/ y https://www.twitch.tv/videos/2391669069

Proyecto Meshtastic

Distancia récord de Meshtastic.

Distintas configuraciones de radio. Hay tablas con las frecuencias y su capacidad de transimisión de datos.

18. Columna 38: Backups

- ¿Qué es backup?

- Copia de seguridad, copia de respaldo, copia de reserva.

- Proceso para realizar copias de información sensible.

Reestablecer información perdida: eliminada o alterada.

Por: roturas físicas, fallos lógicos (programa que falla al guardar), virus, borrado (accidental o no), desastre natural (inundaciones, cañerías rotas, etc.)

- CIA: Confidencialidad, Integridad, Disponibilidad (Availability).

- El backup reduce riesgos contra la disponibilidad.

- Políticas de backup: ¿Qué debemos decidir para hacer backups?

Frecuencia o periodicidad.

Diarios, semanales, mensuales. Pueden ser diario y semanal con distinto criterios y distintos elementos.

- Tipo de copia: total, diferencial, incremental.

Dónde guardamos los backups.

Se tiene en cuenta el costo de ese dispositivo, la confiabilidad, el uso periódico y su disponibilidad, el nivel de seguridad que debe tener.

Ejemplo, no es lo mismo:

- un disco externo conectado a la computadora 24 horas,

- un disco externo en otro edificio cercano, que se conecta para backup una vez a la semana,

- una copia en la nube realizada diariamente y manualmente

- una copia en la nube utilizando un software específico para backup (disponibilidad del software y su configuración)

¿Se deben cifrar los backups? ¿cómo se deben proteger?

Cada cuanto testear lo backups.

¡Debemos asegurarnos que están disponibles y funcionan!

- ¿Qué debemos tener en cuenta?

- Volumen de la información

- Necesidad del resguardo, prioridad y relevancia del dato a resguardar.

- Frecuencia que se pierden datos

- Tiempo de recuperación

- ¿Se debe destruir los viejos backups? ¿cuántos backups o cuanto incremento dejar?

- Pero, ¿cómo se llega a la idea de hacer backups?

El backup es una herramientas diseñada para la disponibilidad, pero pueden existir muchas otras en sistemas informáticos.

- Políticas de seguridad: decisiones y lineamientos para sostener la seguridad.

- Análisis y gestión de riesgos: cuantificar pérdidas potenciales cuando ocurren eventos y fallas de seguridad.

- Se analiza las posibles causas de fallas de seguridad/ataques.

- Se analiza posibles costos por pérdida cuando se efectivizan esas fallas.

- Se analiza formas de reducir el costo de mitigar o solucionar un fallo: una de ellas es utilizando backups: ¿cuánto se pierde si un sistema de ventas deja de funcionar porque se rompieron los datos vs. a restituir el último backup de hace una semana?

También se analiza: ¿cuánto cuesta sostener el proceso de backup semanal? ¿vale la pena?

Porque el personal, el armado de la automatización, y comprar el espacio para guardar los backups (discos rígidos o nube) también tiene un costo.

- Si usás backups es porque: ¡no encontraste una solución al problema!

- El backups es un recurso para mitigar, no para solucionar.

- Brinda disponibilidad casi inmediata, ¡pero de datos posiblemente viejos! (depende del último backup y la freciencia).

- Confiar en el backup implica que no te es importante sacrificar un día/semana/mes de trabajo y datos.

- No confiar que se está realizando backup

Si se usa un backup, ¡es porque el fallo/ataque ya sucedió y tuvo éxito!

¡También debe estudiarse las causas del fallo y cómo prevenirlo a futuro!

- Hacer backups puede consumir tiempo: hacer el backup, chequear que funcionan, revisar políticas de backups y actualizar listado de datos relevantes.

- El backups es un recurso para mitigar, no para solucionar.

¿Y en casa? Deben decidir:

- Qué cosas deben hacer backup: ¿qué es importante? ¿qué pérdidas podrían detener su trabajo?

- Pérdida del celu: ¿contactos y agenda en la nube?

- ¿Podés recuperar algo si perdés el teléfono?

- Pérdida de la compu: qué documentos son importantes para un disco portátil

- ¿Serviría en la nube? ¿si se comparten y alguien borra el documento accidentalmente?

- Si usan gestores de contraseñas, ¡guarden copias de sus baúles en lugares seguros!

- Exploradores Web: ¡exportenlas en un lugar seguro!

- Pérdida del celu: ¿contactos y agenda en la nube?

- Con copiar archivos en carpetas fechadas alcanza… ¡aunque se podría mejorar con un software (ver más abajo)!

- ¿Dónde copiarlas? → disco portátil, nube…

- Disponibilidad para hacer backups y recuperar

- Seguridad de la copia: ¡muy importante si son datos importantes!

- Se podría cifrar el disco portatil, ¿verdad? (usar BitLocker u otra herramienta).

- Frecuencia: ¿cuánto tiempo de uso en datos podés perder? ¿si perdés una semana de datos es mucho?

- Al terminar el día, la semana, el mes…

- ¿Probaste restaurar o chequear acceder al backup para ver si está bien?

Preguntas:

- ¿Tenés copias de tus datos importantes? ¿y de tus contraseñas? …en lugares seguros, ¿verdad?

- ¿Piensan en qué sucede si es borra o pasa algo con sus datos? ¿con cuáles?

- ¿y en cómo mitigar ante X evento?

- ¿Se preocupan por sus datos? ¿han pensado si son importantes y si dependen de ellos para hacer su trabajo y su vida cotidiana?

- Por ejemplo: ¿qué sucedería si se olvidan el celular en casa? ¿y si lo pierden?

19. Columna 37: Seguridad Informática

- ¿Qué es seguridad?

- Básicamente proteger tus cosas, tus recursos.

- ¿De qué? → atacantes, desastres naturales (incluye tsunamis y roturas de caños de agua), vandalismo, pérdida, mal uso.

- ¿Alguna vez les pasó que perdieron llaves?

- ¿Alguna vez les borraron un archivo sin querer? ¿y alguna vez fue intencional?

- ¿Conviene proteger solo la información digital?

- Supongamos que vos usás tu homebanking, pero la clave está anotada en un papel…

- Pensemos, ¿qué pasa si tenemos escaneos de papeles en la compu? ¿y los originales?

- Sería bueno pensar cómo proteger lo físico también: candados, puertas, guardias, escáneres biométricos, etc.

- Y las computadoras, ¿no deberíamos proteger el acceso (físico) a ellos?

- ¿Y si se inunda la habitación porque se rompió un caño?

- Entonces, ¿qué es seguridad informática?

- A lo mejor sería correcto decir «seguridad de la información».

- Una definición que se puede usar es la que usan en Estados Unidos: proteger la información y los sistemas de información de accesos, usos, exposiciones, interrumpiciones, modificaciones o destrucciones no autorizadas.

- ¿Cuándo logramos esa seguridad?

Imaginemos la computadora más segura: apagada, encerrada en una caja fuerte, en el fondo del mar.

¿Será segura?

Pero, ¿podemos usarla?

¿Y si nos preocupa asegurar la receta de tarta de Virgi?

¿Vale la pena comprar una caja fuerte, un candado electrónico, contratar un guardia y usar biometría para resguardarla?

- ¿Y si la tarta de Virgi tiene ventas a valores de millones de dólares? ¿ahí sí vale la pena?

A veces, es más fácil decir cuándo estás en situación insegura y propensa a un ataque, de cuándo estás en una situación segura.

Por ejemplo, si te levantás del escritorio sin bloquear la pantalla, estás vulnerable a que usen tu computadora. Si tu contraseña es 1234, tu cuenta es vulnerable a que entre otras personas.

Ataques, amenazas, vulnerabilidades, riesgos.

Estos conceptos nos ayudarán a pensar la seguridad de nuestra información.

Amenaza: algo/alguien que potencialmente puede causar daño.

La amenaza de un nuevo virus.

Vulnerabilidad: una debilidad o un «hueco» que las amenazas pueden explotar.

Tener un sistema Windows, y justo el virus funciona para Windows.

También es una vulnerabilidad, no cerrar la puerta de tu casa con llave y tu computadora está adentro.

Riesgo: es la posibilidad de que algo malo suceda.

El virus no sería un riesgo si tenemos un antivirus actualizado (o no usamos Windows, el cual ese virus funciona).

Si la puerta de casa se cierra automáticamente y necesitás la llave para abrirla, no sería un riesgo tan grande. Sí sería un riesgo (sería otra vulnerabilidad) si nos olvidamos la llave…

Ataque: se puede definir como una amenaza concretada.

El virus efectivamente está en nuestra computadora y se ejecuta.

¿Entonces la idea de la seguridad informática es actuar cuando ya sucedió el ataque?

Entonces diría que no, sino mas bien prevenirlos: si el virus ya atacó, ¿se puede hacer algo? ¿o es mejor prevenir el ataque?

Más cosas de seguridad informática: Modelo CIA (Confidentiality, Integrity, and Availability) para discutir de seguridad, gestión de riesgos, respuesta a incidentes, identificación y autenticación, autorización y acceso, políticas de seguridad, etc.